ScanImage26 (3)

Arkadiusz Lewandowski

Senior System Engineer. Symantec Poland

Objawy zarażenia złośliwymi aplikacjami mogą być widoczne już na pierwszy rzut oka. Na przykład na ekranie pojawiają się błędy, samoczynnie uruchamiają się programy, system ładuje się znacznie dłużą lub w ogóle nie dochodzi do jego rozruchu. Kolejnymi symptomami jest spadek wydajności komputera I prędkości łącza. Zapora powiadamia o próbach łączenia z intemetem przez niektóre aplikacje bez Ich uruchamiania przez użytkownika. Możliwe jest znikanie lub mo-dyfikowanie ważnych dokumentów.

Cyberpizestępcy po przemyceniu złośliwego oprogramowania łączą zainfekowane pecety w wielkie sieci o ogromnych możliwościach (bobiety), po czym zdalnie sterują maszynami podłączonymi do Internetu. Taki komputer-zombie pod kontrolą hakera może posłużyć bez wiedzy właściciela do rozsyłania spamu i wirusów, a nawet do atakowania innych komputerów (ataki typu DoS, które obciążają serwer zbyt dużą ilością zapytał), uniemożliwiając jego normalną pracę).

Poznaj swojego wroga

Na początku musimy poznać zagrożenie.

Ekspert wyjaśni, jakie szkodliwe programy zagrażają naszemu pecetowi. Warto zdać sobie sprawę, że kod najnowszych wirusów jest coraz bardziej

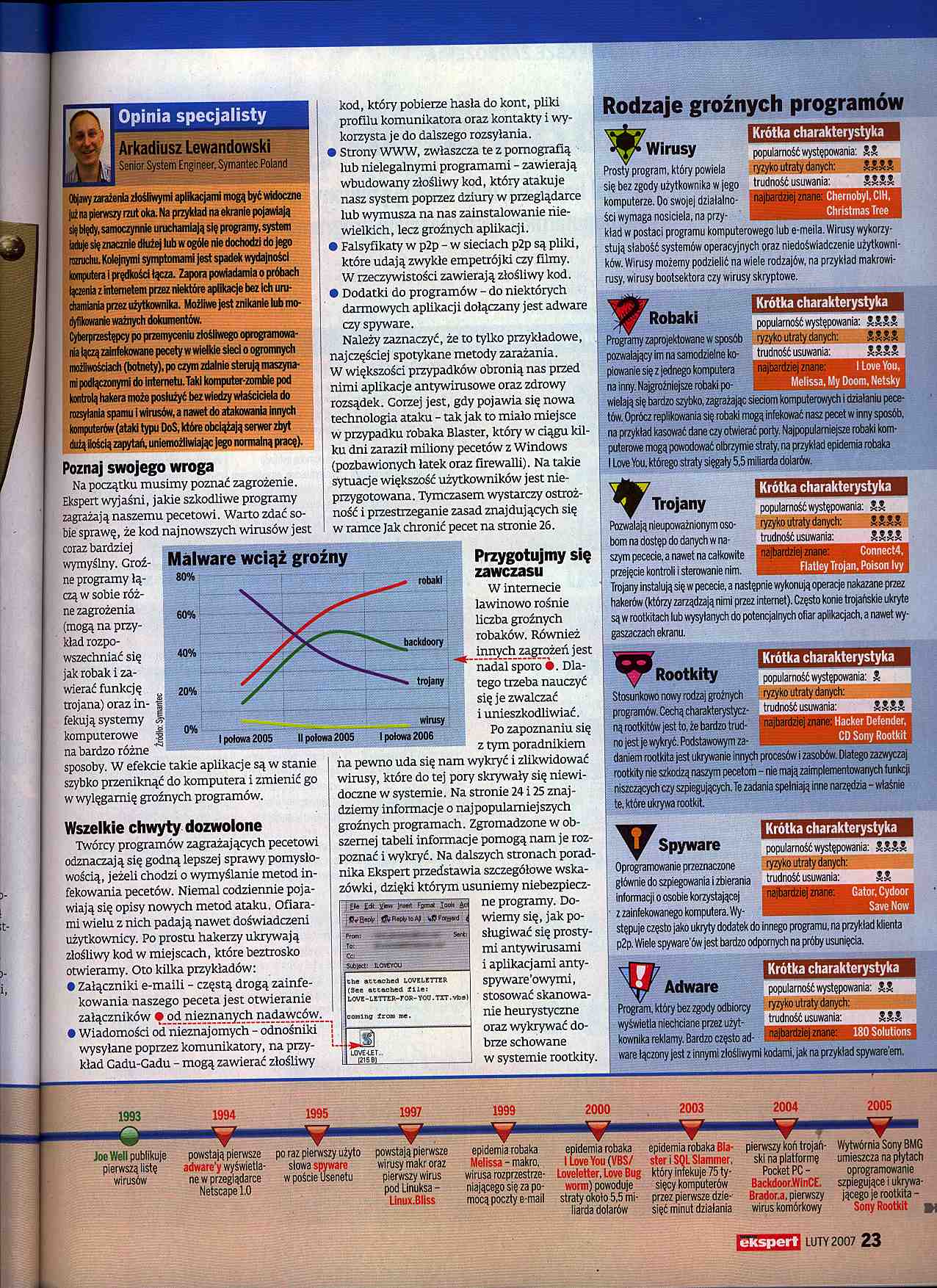

Malware wciąż groźny

80%

kod, który pobierze hasła do kont, pliki profilu komunikatora oraz kontakty i wykorzysta je do dalszego rozsyłania.

• Strony WWW, zwłaszcza te z pornografią lub nielegalnymi programami - zawierają wbudowany złośliwy kod, który atakuje nasz system poprzez dziury w przeglądarce lub wymusza na nas zainstalowanie niewielkich, lecz groźnych aplikacji.

• Falsyfikaty w p2p - w sieciach p2p są pliki, które udają zwykłe empetrójki czy filmy.

W rzeczywistości zawierają złośliwy kod.

• Dodatki do programów - do niektórych darmowych aplikacji dołączany jest adware czy spyware.

Należy zaznaczyć, że to tylko przykładowe, najczęściej spotykane metody zarażania.

W większości przypadków obronią nas przed nimi aplikacje antywirusowe oraz zdrowy rozsądek. Corzej jest, gdy pojawia się nowa technologia ataku - tak jak to miało miejsce w przypadku robaka Blaster, który w ciągu kilku dni zaraził miliony pecetów z Windows (pozbawionych łatek oraz firewalli). Na takie sytuacje większość użytkowników jest nieprzygotowana. Tymczasem wystarczy ostrożność i przestrzeganie zasad znajdujących się w ramce Jak chronić pecet na stronie 26.

Krótka charakterystyka

Wirusy

Prosty program, który powiela się bez zgody użytkownika w jego komputerze. Do swojej działalności wymaga nosiciela, na przykład w postaci programu komputerowego lub e-meiia. Wirusy wykorzystują słabość systemów operacyjnych oraz niedoświadczenie użytkowników. Wirusy możemy podzielić na wiele rodzajów, na przykład makrowi-rusy, wirusy bootsektora czy wirusy skryptowe.

popularność występowania: ryzyko utraty danych: Sil

trudność usuwania:

|

» Chernobyl, CIH. | |

|

Christmas Tree |

ty

Krótka charakterystyka

ryzyko utraty danych:

trudność usuwania:

wymyślny. Groźne programy łączą w sobie różne zagrożenia (mogą na przykład rozpowszechniać się jak robak i zawierać funkcję trojana) oraz infekują systemy komputerowe na bardzo różne sposoby. W efekcie takie aplikacje są w stanie szybko przeniknąć do komputera i zmienić go w wylęgarnię groźnych programów.

Wszelkie chwyty dozwolone

Twórcy programów zagrażających pecetowi odznaczają się godną lepszej sprawy pomysłowością, jeżeli chodzi o wymyślanie metod infekowania pecetów. Niemal codziennie pojawiają się opisy nowych metod ataku. Ofiarami wielu z nich padają nawet doświadczeni użytkownicy. Po prostu hakerzy ukrywają złośliwy kod w miejscach, które beztrosko otwieramy. Oto kilka przykładów:

• Załączniki e-maili - częstą drogą zainfekowania naszego peceta jest otwieranie załączników •od nieznanych nadawców.

• Wiadomości od nieznajomych - odnośniki wysyłane poprzez komunikatory, na przykład Gadu-Gadu - mogą zawierać złośliwy

60%

40%

20%

0%

|

J- -» robaki | ||

|

'^^backdoory trojany | ||

|

wirosy | ||

I potowa 2005 II połowa 2005 I połowa 2006

Przygotujmy się zawczasu

W intemecie lawinowo rośnie liczba groźnych robaków. Również innych zagrożeń jest nadal sporo •. Dlatego trzeba nauczyć się je zwalczać i unieszkodliwiać.

Po zapoznaniu się z tym poradnikiem ńa pewno uda się nam wykryć i zlikwidować wirusy, które do tej pory skrywały się niewidoczne w systemie. Na stronie 24 i 25 znajdziemy informacje o najpopularniejszych groźnych programach. Zgromadzone w obszernej tabeli informacje pomogą nam je rozpoznać i wykryć. Na dalszych stronach poradnika Ekspert przedstawia szczegółowe wskazówki, dzięki którym usuniemy niebezpieczne programy. Dowiemy się, jak posługiwać się prostymi antywirusami i aplikacjami anty-spyware'owymi, stosować skanowanie heurystyczne oraz wykrywać dobrze schowane w systemie rootkity.

Programy zaprojektowane w sposób pozwalający im na samodzielne kopiowanie się z jednego komputera na inny. Najgroźniejsze robaki powielają Się bardzo szybko, zagrażając sieciom komputerowych i działaniu peceta Oprócz replikowania się robaki mogą infekować nasz pecet w inny sposób, n3 przykład kasować dane czy otwierać porty. Najpopularniejsze robaki komputerowe mogą powodować olbrzymie straty, na przykład epidemia robaka I LoveYou. którego straty sięgały 5,5 miliarda dolarów.

Trojany

Pozwalają nieupoważnionym osobom na dostęp do danych w naszym pececie, a nawet na całkowite przejęcie kontroli i sterowanie nim.

Trojany instalują się w pececie, a następnie wykonują operacje nakazane przez hakerów (którzy zarządzają nimi przez internet). Często konie trojańskie ukryte są w rootkitach lub wysyłanych do potencjalnych ofiar aplikaq'ach, a nawet wy-gaszaczach ekranu.

I LoveYou, Melissa. My Doom, Netsky

Krótka charakterystyka

popularność występowania: ryzyko utraty danych:

trudność usuwania:

Connect4, Flatley Trojan, Poison lvy

W Rootkity

Stosunkowo nowy rodzaj groźnych programów. Cechą charakterystyczną rootkita jest to, że bardzo trudno jest je wykryć. Podstawowym zadaniem rootkita jest ukrywanie innych procesów i zasobów. Dlatego zazwyczaj rootkity nie szkodzą naszym pecetom - nie mają zaimplementowanych łunkcp niszczących czy szpiegujących. Te zadania spełniają inne narzędzia - właśnie te, które ukrywa rootkit.

Krótka charakterystyka

popularność występowania: & ryzyko utraty danych: trudność usuwania:

Hacker Defender, CD Sony Rootkit

Krótka charakterystyka

j £ł« Edl Iflwi inełlt Fflnraf lodi &c

Prani

To:

Sublecl: llOMEYOU

Che ectached LOVELETTER (3ee accachcd rElie: LOVE-LETTER-rOR-YOU.TXT.vbel

comlng fro» me.

10VE1ET„. [215 B)

y Spyware

Oprogramowanie przeznaczone ryzyko utraty danych: głównie do szpiegowania i zbierania <budntóćimrania^ ®* informacji o osobie korzystającej z zainfekowanego komputera. Występuje często jako ukryty dodatek do innego programu, na przykład klienta p2p. Wiele spyware'ów jest bardzo odpornych na próby usunięcia.

Gator, Cydoor $ave Now

m

Krótka charakterystyka

ryzyko utraty danych:

trudność usuwania:

Program, który bez zgody odbiorcy wyświetla niechciane przez użytkownika reklamy, Bardzo często adware łączony jest z innymi złośliwymi kodami, jak na przykład spyware'em.

1993

1994

1995

1997

1999

2000

2003

2004

2005

JoeWell publikuje pierwszą listę wirusów

powstają pierwsze adware'y wyświetlane w przeglądarce Netscape 1.0

po raz pierwszy użyto słowa spyware w poście Usenetu

powstają pierwsze wirusy makr oraz pierwszy wirus pod Linuksa -Linux.B!iss

V

epidemia robaka Melissa-makro, wirusa rozprzestrzeniającego się za pomocą poczty e-mail

epidemia robaka epidemia robaka Bla-I Love You (VBS/ ster i SOL Slammer, Loveletter. Lovc Bug który infekuje 75 ty-worm) powoduje sięcy komputerów

pierwszy koń trojań- Wytwórnia Sony BMG umieszcza na płytach

straty około 5.5 miliarda dolarów

przez pierwsze dziesięć minut działania

ski na platformę Pocket PC -Backdoor.WinCE. Brador.a, pierwszy wirus komórkowy

oprogramowanie szpiegujące i ukrywającego je rootkita -Sony Rootkit 94

ekspert

LUTY 2007 23

Wyszukiwarka

Podobne podstrony:

89 TransAlp Manual Fuel System 4 2 FUEL SYSTEMTROUBLESHOOTING Engine cranks but won t start •

4 Arkadiusz Ptak Ewolucja systemu wyborczego Rzeczypospolitej Polskiej

ScanImage41 (2) CHRONIMY I ZABEZPIECZAMY BOOTSECTORWiele systemów w pececie Zdarzają się sytuacje, g

79 Partnerzy GS1 Polska oraz ich autorskie produkty „Zgodne z GS1 / Jakub Lewandowski 81 System GS1

89787 Page11 11 Contro! system Fig. 18 Calculating engine speed with a breaker-triggered ignition sy

Akademia Inżynierska w Polsce i Academy of Engineering in Poland/ the XXX General Meeting on Marc* I

Determinants of fruit quality system implemetation in Poland. [AUT.] EUGENIA CZERNYSZEWICZ. MAŁGORZA

30668 scan003 44 Arkadiusz Graczyk podstawowego systemu znaków. Dc Saussure uważał semiologię (wprow

CYFROWE PLATFORMY BIBLIOTECZNE JAKO INSTRUMENT SYSTEMU ZARZĄDZANIA WIEDZĄ W ORGANIZACJI specjalistyc

Komputerowe systemy konstruowania maszyn (przedmiot specjalnościowy) Semestr Rodzaj zajęć Liczba

Sylwetka absolwenta specjalnościSieci i Systemy Teleinformacyjne Absolwent tej specjalności otrzymuj

więcej podobnych podstron