310 311 (7)

310 Akademia sieci Cl,;:r>

działania sieci. W tym celu należy skontrolować następujące elementy: audyt zasoby sieci, ur/^d/.eń, funkcjonowania, efektywności i bezpieczeństwa. Wszystkie wymier.i^ rodzaje audytu są opisane w tym rozdziale. Zasoby sieci i jej funkcjonowanie można ya. dać prawie natychmiast po wdrożeniu sieci. Informacje dotyczące funkcjonowania, efek-lywności i bezpieczeństwa wymagają monitorowania i analizy sieci w trakcie jej pracy.

Audyt zasobów sieci

Audyt zasobów sieci (ang. imrntory audi!) pozwala dokonać spisu całego wyposaż., nia i oprogramowania sieci. Te informacje powinny być dostępne natychmiast po zakup.:-niu sprzętu i oprogramowania, przed jego zainstalowaniem. Pozwala to zaoszczędzić cz < i wysiłek, a ponadto nie zakłóca pracy użytkowników'.

Spis sprzętu powinien obejmować numer seryjny urządzenia, typ urządzenia i nazwisko osoby, która korzysta, z tego urządzenia. Ponadto powinien zawierać ustawienia po szczególnych stacji roboczych i urządzeń sieciowych. Niektórzy administratorzy siec uważają, że wskazane jest przytwierdzenie tabliczek informacyjnych bezpośrednio 6 urządzenia. Inni preferują przechowywanie informacji w komputerowych bazach danych, gdzie są łatwiej dostępne dla osób obsługujących sieć.

Audyt zasobów programowych sieci powinien obejmować typy używanego oprogramowania. liczbę użytkowników poszczególnych aplikacji i wymagania dotyczące apl.k -cji. Podczas analizy zasobów sieci należy upewnić się, że liczba użytkowników aplikacji nic przekracza liczby posiadanych licencji na korzystanie z oprogramowania.

Audyt urządzeń

Audyt urządzeń i<\ng.facilr.!y audit) pozwala zebrać dane o lokalizacji elementów sieci Powinien obejmować okablowanie, stacje sieciowe, drukarki i urządzenia w sieci złożcnc. (takie jak koncentratory, mosty i routery) oraz dostarczyć szczegółowych informacji r temat miejsca położenia składników' sieciowych. Najlepszym sposobem zapisania tych informacji jest utworzenie w' czasie instalacji sieci arkusza danych o elementach sieciowych. Po zakończeniu kontroli informacje zawarte w arkuszu można wykorzystać d-utworzenia mapy sieci naniesionej na plan budynku.

Mapy sieci

Mapa sieci powdnna zawierać lokalizację i układ graficzny wszystkich urządzeń poć łączonych do sieci wraz z wykazem stosowanych aplikacji. Powinna również zawiera-adresy EP i MAC każdego urządzenia, a także odległości okablowania pomiędzy wezlaC sieci. Pełną mapę sieci należy przechowywać blisko miejsca administrowania i monitorowania sieci.

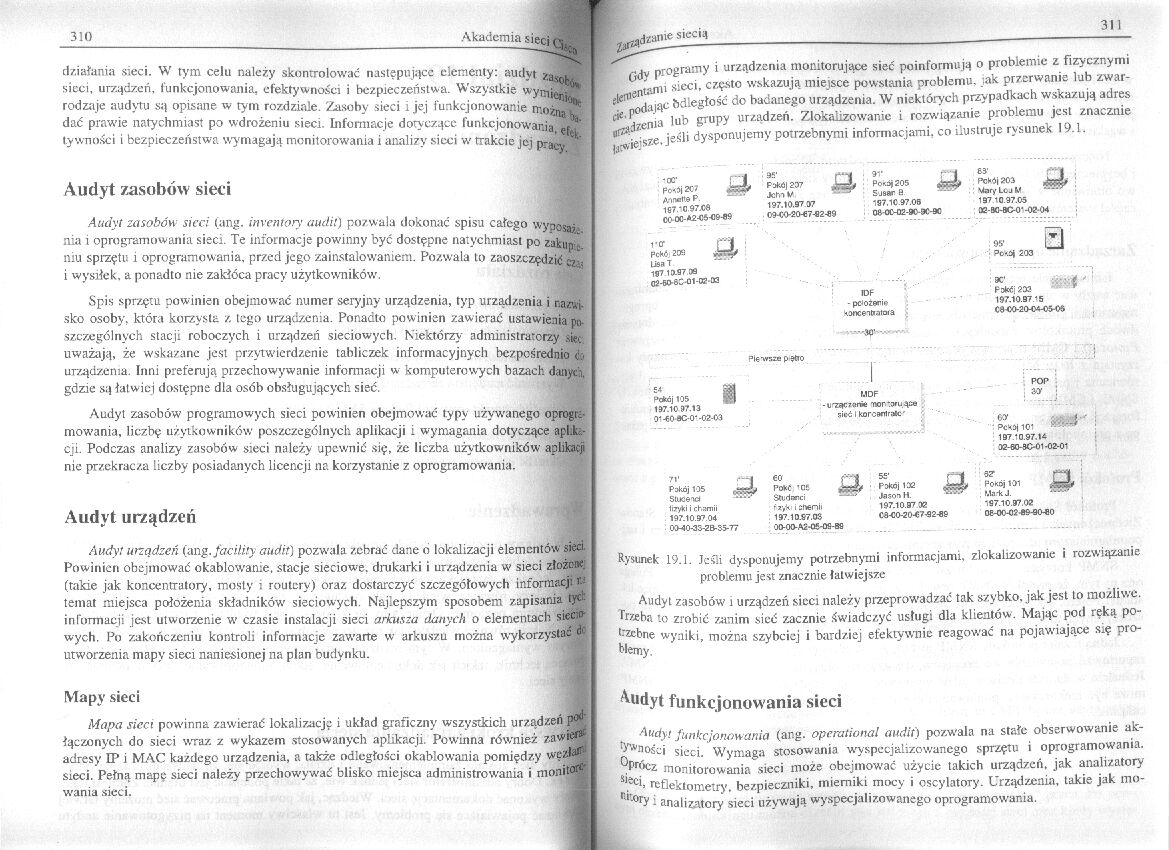

Gdy programy i urządzenia monitorujące sieć poinformują o problemie z fizycznymi elementami sieci, często wskazują miejsce powstania problemu, jak przerwanie lub zwarcie, podając bdległość do badanego urządzenia. W niektórych przypadkach wskazują adres Błądzenia lub grupy urządzeń. Zlokalizowanie i rozwiązanie problemu jest znacznie łatwiejsze, jeśli dysponujemy potrzebnymi informacjami, co ilustruje rysunek 19.1.

|

iw r—I Podj 207 jwA ArtnatteP. ~ “ |

95' Pakó) 207 |

Po*5i205 |

PcMi 203 JęaL | |

|

Jci-.iv |

S jsar fi |

:: Stary Loj W EWftF | ||

|

167.-C97.C8 |

197.10.97 37 |

197.1C .97.06 |

197 10.97.05 | |

|

COOC-42-C6-C9-89 |

C9-C0-20-67-82-89 08-OC-02-90-9C-9C |

32-9C-8C-0--02-04 | ||

|

ror ; PcVĄ 209 AfJj Lisa 7 197 10.97 39 02-60-63-0102-03 |

« 3 Pc«.3j 203 | |||

|

i | ||||

|

IDL |

P3«j 233 | |||

|

- pciOZOrir- |

197.10.97 *5 | |||

|

■t3oc«maioia :j |

C803-2004-054* | |||

|

-JO'-- | ||||

|

Pleraza p.jtto | ||||

|

£4 3H |

...... 1 |

POP | ||

|

ucfcć] 195 |

UOF |

i vx_\ | ||

|

197.10 97.13 |

-t-7ąc ranie -nor-.ałunie | |||

|

9* -60 8C-0* -02-03 |

sieć i korcartraec • |

w ; Pens) ioi # | ||

|

,---•**vw/a.W | ||||

32-60-SOOl -02-01

71'

Pskój 105 SUJC*1CI liryki i chaniii 197.10.97.04 03-40-33-2B-35-77

€0

P0k( '0!

SO.<iorci f r,\ i inenii 197.10.S7.03 90-00-A2-05-0S-B9

5£'

Pjtój 132 Jb*o» H.

197.10.B7 32 C3-CO-204-7-92-69

W

Po«ói 101 Maile J. •S7.10.97.02 06-00-02-89-90-80

Rysunek 19.1. Jeśli dysponujemy potrzebnymi informacjami, zlokalizowanie i rozwiązanie problemu jest znacznie łatwiejsze

Audyt zasobów' i urządzeń sieci należy przeprowadzać tak szybko, jak jest to możliwe. Trzeba to zrobić zanim sieć zacznie świadczyć usługi dla klientów. Mając pod ręką potrzebne wyniki, można szybciej i bardziej efektywnie reagować na pojawiające się problemy.

Audyt funkcjonowania sieci

Audyt funkcjonowania (ang. openutional audit) pozwala na stałe obserwowanie aktywności sieci. Wymaga stosowania wyspecjalizowanego sprzętu i oprogramowania. Oprócz monitorowania sieci może obejmować użycie takich urządzeń, jak analizatory sieci, reflekiometry, bezpieczniki, mierniki mocy i oscylatory. Urządzenia, takie jak monitory i analizatory sieci używają wyspecjalizowanego oprogramowania.

Wyszukiwarka

Podobne podstrony:

61257 PICT0113 (6) J. Bendkowski. G. Radziejowska211 Właściwymi działaniami podejmowanymi w tym celu

• 11 a • 111 • CISCO Akademia sieci CiscoCCNA Exploration Semestr 3 Przełączanie sieci LAN i sieci

......li. CISCO Akademia sieci CiscoCCNA Exploration Semestr 2 Protokoły i koncepcjo routingu Coco i

56 57 (34) 56 Akademia sieci Cisco 56 Akademia sieci Cisco Pytania kontrolne 1. J

6 7 (23) 6 Akademia sieci Cisco Warstwa

60 61 (31) 60 Akademia sieci Cisq ■ Mosty - łączą segmenty LAN i pomagają w filtro

62 63 (32) 62 Akademia sieci Cisco Standardy 10Base5 i lODasc 2 zapewniają dostęp co kilku stacji w

64 65 (31) 64 Akademia sieci CiscoRozgłaszanie w sieci Ethemet/802.3 Rozgłaszanie jest potężnym narz

66 67 (31) 66 Akademia sieci Ci.se Rysunek 4.7. Pojawia się kolizja, a wysłanie re lew cnej i zagłus

68 69 (29) 68 Akademia sieci Cisco Sieć WAN a carstwa fizyczna Warstwa fizyczna sieci WAN opisuje in

70 71 (30) 70 Akademia sieci Cisco ISDN ISDN jest zestawem cyfrowych usług, które

72 73 (27) 72 Akademia sieci Cisco 9. Które zdanie najlepiej opisuje protokół PPP?

74 75 (28) 74 Akademia sieci Cisc Ogólne charakterystyki adresowania W rozdziale 2 ..Warstwa fizyczn

272 273 (8) 272 Akademia sieci CiscoPytania kontrolne 1. Które /danie opisuje praw

274 275 (8) 274 Akademia sieci Ci$cQ 9. Który z wymienionych elementów zawiera ogr

276 277 (8) 276 Akademia sieci Clsc0Adresowanie TCP/IP W środowisku TCP/IP stacje końcowe komunikują

278 279 (8) 278 .Akademia sieci Tabela 17.2. Przyporządkowania w sieci Adres interfejsu Maska

28 29 (40) 28 Akademia sieci Cisco Podczas gdy sieć obsługuje użytkownika, zmienia się przepływ dany

więcej podobnych podstron