9752256519

Ochrona danych w systemach i sieciach komputerowych Bezpieczeństwo WLAN

Sterowniki większości kart sieciowych umożliwiają zmianę adresu MAC. Pod Linuxem można posłużyć się programem macchanger, ma on wiele opcji. Pojawia się tylko pytanie: na jaki? Prawidłową odpowiedzią jest „na adres któregoś z legalnych klientów". A więc wystarczy poczekać aż którykolwiek komputer odłączy się od sieci, zmienić nasz adres MAC - na jego.

Rysunek 3.3 Zmiana adresu MAC

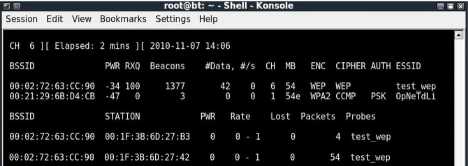

Poniższy zrzut ekranu pokazuje dwa komputer podłączone do naszego AP. Wystarczy więc je spisać (zrobić zrzut ekranu, skopiować & wkleić...) i czekać. Albo wrócić wieczorem. Albo nad ranem. Wcześniej czy później któryś z nich na pewno zniknie:

Rysunek 3.4 Do sieci test_wep mamy dwóch podłączonych klientów

3.3. Protokół WEP

Zostanie omówiony szczegółowo w kolejnym rozdziale.

3.4. Protokół WPA

Mechanizm szyfrowania WPA jest jedynym rozwiązaniem, które nie zostało zdefiniowane przez IEEE, a jest stosowane przez niemal wszystkich producentów urządzeń Wi-Fi.

Podstawą identyfikacji użytkowników są standard 802.lx oraz protokół EAP (Extensible Authentication Protocol). Zdefiniowano tu dwa tryby uwierzytelniania. W pierwszym, zwanym Enterprise (przeznaczonym do sieci korporacyjnych), uwierzytelnianie użytkowników odbywa się na serwerze RADIUS (Remote Authentication Dial-in User Service). Natomiast dla małych sieci domowych utworzono tryb PersonaI z kluczem współdzielonym WPA-PSK (Pre-Shared Key), wymagającym jedynie podania hasła w opcjach konfiguracyjnych każdego z urządzeń tworzących sieć bezprzewodową Wi-Fi.

4ISt r o n a

Wyszukiwarka

Podobne podstrony:

Ochrona danych w systemach i sieciach komputerowych Bezpieczeństwo WLAN W moim przypadku jest to wla

Ochrona danych w systemach i sieciach komputerowych Bezpieczeństwo WLAN Interesuje nas sieć o następ

Ochrona danych w systemach i sieciach komputerowych Bezpieczeństwo WLAN Jednak po chwili cierpliwośc

Ochrona danych w systemach i sieciach komputerowych Bezpieczeństwo WLAN 3. Formy zabezpieczeń sieci

Ochrona danych w systemach i sieciach komputerowych Bezpieczeństwo WLAN Wystarczy jednak chwila cier

Ochrona danych w systemach i sieciach komputerowych Bezpieczeństwo WLAN Algorytm RC4 nie odszedł do

Ochrona danych w systemach i sieciach komputerowych Bezpieczeństwo WLAN Zauważalny jest fakt, iż

Ochrona danych w systemach i sieciach komputerowych Bezpieczeństwo WLAN 10 minut (czasem trochę dłuż

Ochrona danych w systemach i sieciach komputerowych Bezpieczeństwo WLAN5.2.1. Uruchomienie dystrybuc

Ochrona danych w systemach i sieciach komputerowych Bezpieczeństwo WLANairodump-ng --channel 13 --bs

Ochrona danych w systemach i sieciach komputerowych Bezpieczeństwo WLAN1. Wstęp Na

Ochrona danych w systemach i sieciach komputerowych Bezpieczeństwo WLAN5. Zadanie do samodzielnego

obce są mu techniki zapewnienia bezpieczeństwa w systemach i sieciach komputerowych. Kończąc studia

Wybrane zagadnienia bezpieczeństwa danych w sieciach komputerowych 3.2. Rodzaje systemów IDS Wyróżni

Wybrane zagadnienia bezpieczeństwa danych w sieciach komputerowych Rysunek 15. Schemat systemu wykry

Wybrane zagadnienia bezpieczeństwa danych w sieciach komputerowych 2.3.5 Atak

więcej podobnych podstron